U-CAR 於 2016 年 9 月 14 日撰寫「車輛越發達,駭客越有機可趁?美國司法部組織分析團隊正視車輛駭客問題」的新聞報導,當中提到美國 4 位共和黨議員不斷大力敦促美國車輛安全監管部門,甚至寫信至包含美國國家公路交通安全管理局 NHTSA 等等車輛相關的監督部門,要求務必針對車輛駭客疑慮做出完善的防堵機制。

如今美國 NHTSA 也在美國時間 10 月 24 日發出新聞稿,對車輛駭客的應對措施做出初步的回應與說明。

前情提要:車輛又被透過車輛區域網路控制器駭入

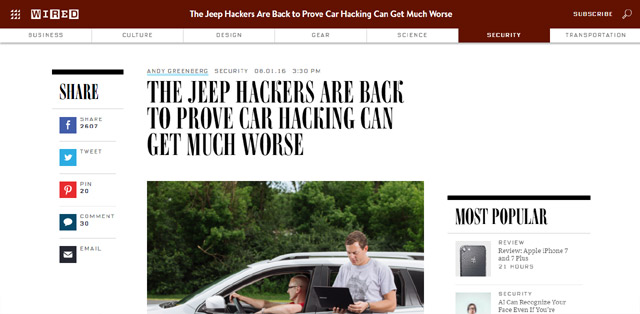

雖然在先前的報導已有細部說明,但在此筆者仍簡單的前情提要,美國議員之所以寫信至 NHTSA,一大主因就是美國知名 Wired 科技網頁在 8 月 1 日的報導中提到,2 位駭客專家 Charlie Miller 、Chris Valasek,繼 2015 年從遠端利用無線網路侵入正在行駛的 Jeep 汽車,2016 年對已經更新修正過後的 Jeep Cherokee,再以筆記型電腦連接其車輛區域網路控制器(Controller Area Network,簡稱 CAN 或 CAN bus)進行駭客測試。

最後也成功的駭入了車輛,讓車輛在行駛過程中,轉向以及加速是可以被控制的。不過此問題被回報至 Chrysler 時,卻未受公司重視。Chrysler 認為他們是利用接線到 OBD 連接埠,但 OBD 連接埠是不被允許隨意接上未知的設備,而且他們的車輛是搭載較為舊式的軟體,Chrysler 認為若軟體是最新版的,將不會發生此問題。

也因為這篇文章,加上美國同樣有許多車輛駭客測試都是成功被駭入的,所以美國議員才不斷要求相關單位正視此問題。

NHTSA 研擬解決措施、蒐集各方建議

因此 NHTSA 對車輛駭客問題做出初步的回應,表示目前蒐集廣納了不少各方的想法,不論是民眾的看法、美國國家標準技術研究所 NIST(英文全名:National Institute of Standards and Technology)對於提高網路基礎安全架構的做法、或者車輛信息分享分析中心 Auto-ISAC 的車輛網路安全建議等等。

透過這些意見,NHTSA 開始擬定一套網路安全措施指南,最優先的問題處裡就是要避免車輛受控制而可能影響到用路人安全;而在保護人民的前提下,NHTSA 表示將依著車輛的產品生命週期,列出分段的解決方案,讓網路安全防護的改善能在最短的時間發揮成效。所以 NHTSA 在新聞稿中也提到,要求各車廠或企業務必正視駭客問題,分配開發資源在車輛網路安全的提升。

NHTSA 最後也提到,除了在產品開發之外,也將針對研究、調查、測試和驗證網絡安全措施的最佳做法進行研擬,並請各車廠自我審查,仔細檢視整個產品供應鏈運作時可能產生的漏洞;另外針對員工在車輛網路安全教育訓練也不可少,要能使彼此更加重視、互相切磋研究出更好的防護措施。

雖然目前 NHTSA 提出的回應多為大方向的作法,但可看出其並非只針對產品問題進行解決,而是從企業、個人、各環節去研擬方針,而 NHTSA 也表示將會持續接收民眾的意見及回饋。

討論區

成為第一個發表的人