國外一間滲透測試暨安全服務供應商 PenTest Partner 於 2016 年 6 月 5 日公佈他們最新的一項測試結果,那就是針對 Mitsubishi Outlander PHEV 內建的 Wi-Fi 熱點之安全性與保密性進行檢驗。

結果發現其 Wi-Fi 熱點居然只要短短四天就能被駭入,取得熱點的 SSID(無線網路的名稱),此時透過手機 APP,不僅可以操控車輛多項配備,甚至連警報器都可由外人關閉,車輛定位也將被一覽無遺。

車聯網方式改以簡單的內建 Wi-Fi,安全性漏洞百出?

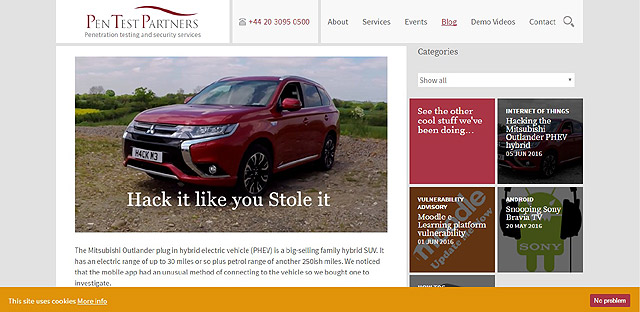

PenTest Partner 在文章標題以「Hack it like you Stole it」下標,直截了當的表明他們認為 Outlander PHEV 內建 Wi-Fi 熱點如此容易破解,車輛幾乎跟被偷竊沒兩樣。PenTest Partner 首先解釋,現在許多車廠都能以手機 APP 的方式與車聯網系統運作,所以舉凡車輛上鎖、車燈啟閉、定位資訊等等都可透過 APP 達到。

至於如何能遠端操控?簡單來說,大多數車廠的車聯網是利用 GSM、3G/4G 網路連結車輛與車廠(或車廠的合作夥伴代管)的 Web 服務,以此讓車主透過手機連至遠端資料,再由遠端網路回應、控制,所以理所當然其保密性與安全性不會有太大問題。

然而,Outlander PHEV 雖然也是手機 APP 控制,不過其車聯網卻只是在車輛上內建 Wi-Fi 熱點,因此相當於車主的手機連結車輛的 Wi-Fi 以讀取資訊,好處是讓車主免代管費、免 GSM 網路月租費,甚至也讓車廠無須花費太多成本建置系統,不過卻內建的情形下,防火牆單薄、安全性不足易被破解,使得即便非車主也能做到跟車主幾乎相同的遠端控制車輛。

密碼過短、格式簡單,4 天即成功破解

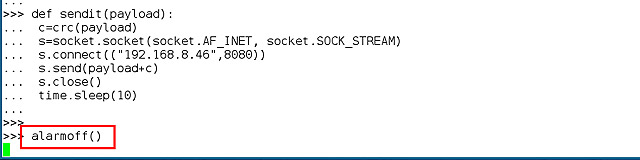

PenTest Partner 表示,Outlander PHEV 將預設的 Wi-Fi 共通密碼寫在車主手冊中,不僅格式過於簡單,長度也不足,也因此他們只是單單以 4 顆 GPU 的設備就在 4 天內成功破解,而且他們認為如果是更專業的駭客,加上更多 GPU 進行駭入的話,時間恐會更短、更快。

PenTest Partner 也提到,他們這次成功破解之後,在抓取車輛定位時,甚至可以同時看到不論是停放在家中或者移動中的車輛,通通一覽無遺呈現在眼前。

Wi-Fi 熱點被破解,這也使得外人可以成功開關車燈、啟閉空調等等,而且對於油電混合車最寶貴的電池,有心人士還可以擾亂充電程式使車子以最貴費率充電、隨意耗用電池的電,都使得車輛恐在不知不覺中遭破壞;而且連車子的防盜系統也能被關閉,即便無鑰匙坐進車內扳動車門把手開門,警報器也毫無反應。

PenTest Partner 最後說明,他們一開始將此問題通報 Mitsubishi 之後,卻遭冷淡回應,因此他們後來藉由 BBC 的協助,才終於讓 Mitsubishi 開始正視這項問題。

PenTest Partner 並表示,短期的補救辦法是車主最好儘速解除所有行動裝置與車子的配對,使車輛 Wi-Fi 進入休止狀態,但期間將無法使用 APP。中期的補救措施,也是 Mitsubishi 目前正在做的,就是將 Wi-Fi 模組韌體更新強化,讓其防駭能力得以提高。

不過真正能解決問題的長遠方法仍須回歸到使用 GSM 模組/網路服務,取代現在的內建 Wi-Fi AP/client 連線方式,才是給予車主及車輛最安全的保障。

臺灣市場目前為舊款車型,並無配備內建 Wi-Fi 熱點

至於臺灣市場雖然也有 Outlander PHEV,不過 PenTest Partner 測試的車款為新世代的車型,與臺灣目前販售的並不相同,所以在詢問中華汽車之後,表示臺灣目前的車款並無搭載此內建 Wi-Fi 的配備,所以並無法由手機 APP 控制車輛,不在國外測試的影響範圍之內。

至於未來若新世代 Outlander 要引進是否會有此配備與問題?中華汽車則說明由於時程、車系編成等等本身都尚未完全確認,因此也無法肯定此事是否會影響新車的引進狀況。

其實車輛是否易遭駭入的事情,此次的 Outlander PHEV 也並非頭一遭,舉例 2015 年相當震驚大家的 Jeep Cherokee,居然在被駭入之後可以將行駛中的車輛完全控制;另外 Nissan Leaf 也有相關易被駭入的新聞出現,在現代車輛科技配備越來越先進、豐富的情況下,甚至未來發展車聯網,如果沒有健全的防盜措施,那麼恐將使得車輛產業產生另一項重大危機。

討論區

成為第一個發表的人